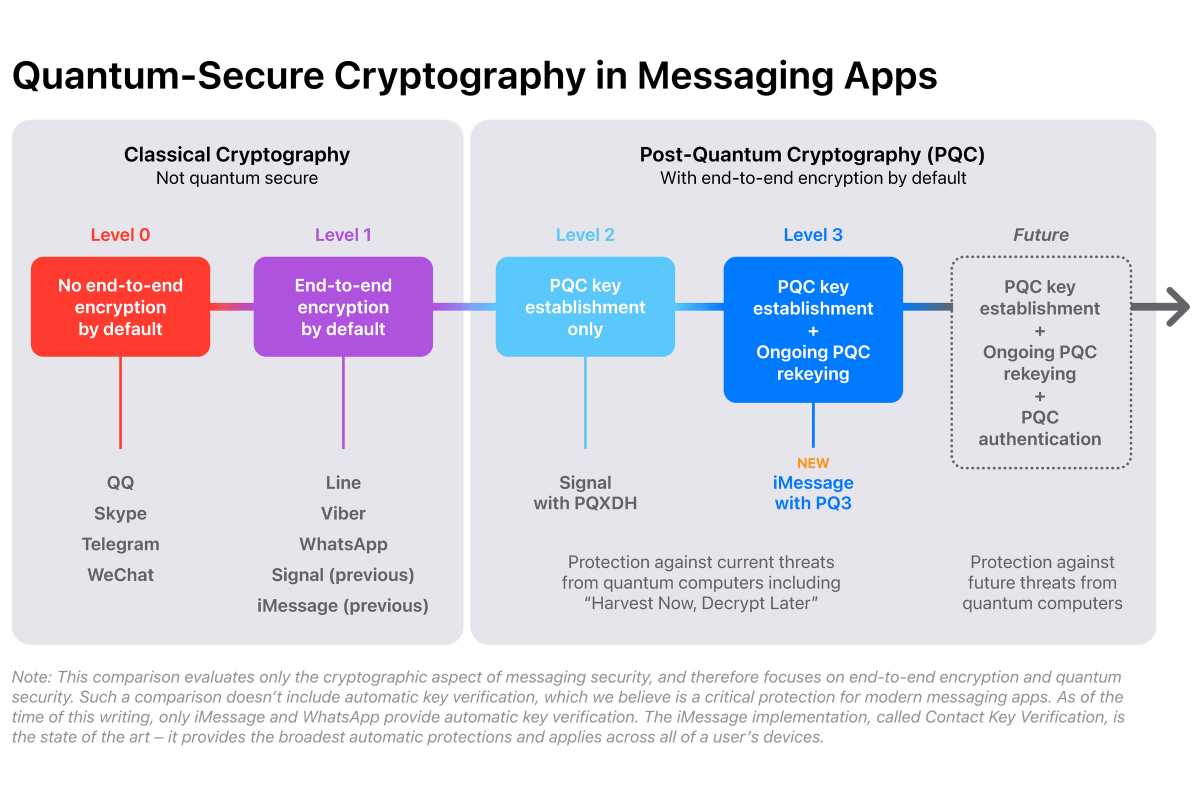

Já sabemos que o iOS 17.4 será uma atualização revolucionária para o iPhone, com suporte para App Stores alternativas e pagamentos na UE, um punhado de novos emojis e números virtuais para cartões Apple Cash, mas a Apple tem outro recurso reservado para quando for lançado em algum momento durante as próximas semanas. Em uma postagem em seu blog Security Research, a Apple descreveu uma nova atualização de segurança de ponta para o iMessage que “possui os recursos de segurança mais fortes de qualquer protocolo de mensagens de banda larga do mundo”.

Tudo isso é muito técnico, mas a Apple implantará criptografia pós-quântica nível 3 (PQ3), que “é usado para proteger tanto a geração inicial de chaves quanto a troca contínua de mensagens, com a capacidade de restaurar rápida e automaticamente a segurança criptográfica de um conversa mesmo se uma chave específica estiver comprometida.” Isso significa que o fato de um hacker precisar quebrar duas chaves idênticas vai além de qualquer um dos métodos disponíveis usados até mesmo nos ataques mais sofisticados.

maçã

A Apple aponta que o Signal foi o primeiro serviço de mensagens difundido a usar criptografia pós-quântica com a recente adição de suporte PQXDH, aumentando a segurança do aplicativo do nível 1 para o nível 2. No entanto, a Apple diz que o novo protocolo PQ3 para iMessage dá um passo mais adiante e aqui está como é descrito Apple para o protocolo em ação:

Quando o dispositivo de Alice estabelece uma nova sessão com o dispositivo de Bob, o dispositivo dela consulta o servidor IDS em busca do pacote de chaves associado ao dispositivo de Bob. O subconjunto do pacote de chaves que contém a chave de autenticação do dispositivo e as informações de versão é validado usando a verificação da chave de comunicação. O dispositivo então valida a assinatura que cobre as chaves de criptografia e carimbos de data/hora, atestando que as chaves são válidas e não expiraram.

A máquina de Alice pode então usar as duas chaves de criptografia públicas para compartilhar duas chaves simétricas com Bob. A primeira chave simétrica é calculada através de uma troca de chaves ECDH que combina a chave de criptografia efêmera de Alice com a chave pública registrada de Bob, P-256. A segunda chave simétrica é obtida encapsulando a chave Kyber com a chave pública pós-quântica de Bob.

Essa combinação garante que o estado inicial da sessão não possa ser obtido sem o conhecimento de ambos os segredos compartilhados, o que significa que um invasor precisaria quebrar ambos os algoritmos para recuperar o segredo resultante, atendendo assim ao nosso requisito de segurança híbrida.

O iMessage tem sido usado em ataques governamentais de alto perfil sem clique, mais notavelmente o spyware Pegasus do grupo israelense NSO. A Apple afirma que o novo sistema é necessário para proteger contra futuros ataques conhecidos e desconhecidos e protegerá contra clientes que já coletaram dados criptografados para descriptografia futura.

A Apple diz que o novo protocolo começará a ser implementado com lançamentos públicos do iOS 17.4, iPadOS 17.4, macOS 14.4 e watchOS 10.4, e já está em versões para desenvolvedores e betas públicos.

“Viciado em TV certificado. Ninja zumbi irritantemente humilde. Defensor do café. Especialista em web. Solucionador de problemas.”

More Stories

Como os especialistas em IA do novo programa Gemini Gems do Google podem impulsionar seu SEO

Vazamentos revelam o nome e design do suposto dispositivo PS5 Pro

Os jogadores reclamam do longo tempo de matchmaking no PS5 conforme os números do Concord caem